La seguridad y el control de acceso son aspectos críticos en el diseño y gestión de bases de datos. La información almacenada en una base de datos puede ser confidencial y sensible, por lo que es fundamental implementar medidas de seguridad que protejan los datos de accesos no autorizados. El control de acceso garantiza que solo las personas o aplicaciones autorizadas puedan acceder a los datos y realizar operaciones sobre ellos.

Importancia de la seguridad en bases de datos

La seguridad en bases de datos es importante por diversas razones:

Protección de datos confidenciales: Las bases de datos almacenan información sensible, como datos personales o financieros, y es crucial proteger esta información contra accesos no autorizados.

Cumplimiento de normativas y regulaciones: Muchas industrias están sujetas a regulaciones que exigen mantener la privacidad y seguridad de los datos almacenados.

Evitar pérdida o daño de datos: Implementar medidas de seguridad reduce el riesgo de pérdida o daño de datos debido a accesos maliciosos o errores humanos.

Preservar la reputación: Una violación de seguridad puede afectar la reputación de una organización y generar pérdida de confianza por parte de clientes y socios comerciales.

Medidas de seguridad en bases de datos

Algunas de las medidas de seguridad comunes en bases de datos son:

Autenticación de usuarios: Requiere que los usuarios ingresen credenciales válidas, como nombres de usuario y contraseñas, para acceder a la base de datos.

Autorización de acceso: Determina los permisos que tienen los usuarios para acceder a ciertos datos o realizar operaciones específicas.

Encriptación: Protege los datos almacenados en la base de datos mediante el uso de algoritmos de encriptación.

Auditoría y registro de eventos: Registra todas las actividades realizadas en la base de datos para fines de auditoría y seguimiento.

Actualizaciones y parches: Mantener la base de datos actualizada con las últimas correcciones y parches de seguridad ayuda a prevenir vulnerabilidades.

Control de acceso

El control de acceso es un componente fundamental de la seguridad en bases de datos. Permite definir qué usuarios o roles pueden acceder a ciertos datos o realizar ciertas operaciones. Algunas estrategias de control de acceso son:

Control de acceso basado en roles: Asignar permisos a roles y luego asignar usuarios a esos roles. De esta manera, los permisos se gestionan de forma más centralizada.

Control de acceso basado en políticas: Establecer políticas que determinen quiénes pueden acceder a qué datos y bajo qué condiciones.

Control de acceso por capas: Dividir la base de datos en capas de acceso, donde cada capa tiene distintos niveles de seguridad y acceso a los datos.

Resumen

La seguridad y el control de acceso son aspectos fundamentales en el diseño y administración de bases de datos. La protección de datos confidenciales, el cumplimiento de regulaciones, la prevención de pérdidas de datos y la preservación de la reputación son algunas de las razones por las que la seguridad es crucial en una base de datos. Implementar medidas como autenticación, autorización, encriptación, auditoría y control de acceso ayuda a garantizar que solo usuarios autorizados puedan acceder a la información y realizar operaciones en la base de datos. En resumen, la seguridad y el control de acceso son prácticas esenciales para mantener la integridad y confidencialidad de los datos en cualquier sistema basado en bases de datos.

Autenticación y Autorización

La autenticación y la autorización son dos aspectos fundamentales de la seguridad en bases de datos y sistemas de información. Estos conceptos trabajan juntos para garantizar que solo usuarios autorizados puedan acceder a la información y realizar operaciones en una base de datos. La autenticación verifica la identidad del usuario y la autorización determina los permisos que tiene ese usuario para acceder a ciertos datos o realizar ciertas acciones.

Autenticación

La autenticación es el proceso de verificar la identidad de un usuario para asegurarse de que es quien dice ser. Se utiliza para garantizar que solo usuarios autorizados puedan acceder a la base de datos. Los métodos comunes de autenticación incluyen:

Nombre de usuario y contraseña: Es el método más común, donde los usuarios ingresan un nombre de usuario y una contraseña para acceder al sistema.

Autenticación de dos factores: Requiere dos formas de identificación, como una contraseña y un código enviado al teléfono móvil del usuario.

Biometría: Utiliza características físicas únicas del usuario, como huellas dactilares o reconocimiento facial, para verificar su identidad.

Tarjetas inteligentes: Se utilizan tarjetas con chip que contienen información de autenticación.

Autorización

Una vez que un usuario ha sido autenticado y se ha verificado su identidad, la autorización determina los permisos y privilegios que tiene ese usuario dentro de la base de datos. Los métodos de autorización definen qué acciones puede realizar el usuario, como leer, escribir, modificar o eliminar datos. Algunas estrategias de autorización son:

Control de acceso basado en roles: Los permisos se asignan a roles y luego se asignan a usuarios. Esto permite una gestión más sencilla de los permisos, ya que se definen una vez para un rol y luego se aplican a todos los usuarios asignados a ese rol.

Control de acceso por niveles: Los usuarios tienen diferentes niveles de acceso según su función o nivel jerárquico en la organización.

Control de acceso basado en políticas: Se definen políticas que determinan qué usuarios pueden acceder a qué datos y bajo qué condiciones.

Importancia de la Autenticación y Autorización

La autenticación y la autorización son fundamentales para garantizar la seguridad de una base de datos y de toda la información almacenada en ella. Al implementar una sólida estrategia de autenticación, se evita que usuarios no autorizados puedan acceder a la base de datos. La autorización, por su parte, asegura que los usuarios solo tengan acceso a la información y operaciones que les corresponden según su función y nivel de responsabilidad.

Resumen

La autenticación y la autorización son dos pilares de la seguridad en bases de datos y sistemas de información. La autenticación verifica la identidad de los usuarios y la autorización determina los permisos que tienen para acceder a los datos y realizar operaciones. Implementar una adecuada autenticación y autorización es esencial para proteger la información confidencial, garantizar la privacidad de los datos y prevenir accesos no autorizados. En resumen, la autenticación y la autorización son prácticas fundamentales para asegurar la integridad y seguridad de una base de datos y de toda la información que almacena.

Roles y Privilegios

En el contexto de las bases de datos y sistemas de gestión de bases de datos (DBMS), los roles y privilegios son conceptos fundamentales que juegan un papel crucial en la seguridad y el control de acceso. Los roles permiten agrupar a los usuarios según sus funciones o responsabilidades, mientras que los privilegios definen los derechos y permisos que cada usuario o rol tiene sobre los objetos de la base de datos. El uso adecuado de roles y privilegios es esencial para garantizar la integridad y la seguridad de la información almacenada en la base de datos.

Roles

Los roles son un mecanismo para agrupar a los usuarios según sus tareas o responsabilidades dentro de la organización. Un rol puede representar un conjunto específico de funciones o un nivel de autoridad dentro de la empresa. Algunos ejemplos comunes de roles son «administrador», «usuario normal», «analista» o «supervisor».

Los roles tienen ventajas significativas en el control de acceso y la gestión de permisos, ya que permiten asignar privilegios a nivel de rol en lugar de asignarlos individualmente a cada usuario. Esto simplifica la administración, ya que los cambios en los privilegios solo necesitan realizarse a nivel de rol en lugar de en cada usuario individualmente.

Privilegios

Los privilegios son derechos o permisos que se conceden a los roles o usuarios para realizar operaciones específicas sobre los objetos de la base de datos, como tablas, vistas, procedimientos almacenados, etc. Algunos ejemplos de privilegios son:

SELECT: Permite leer datos de una tabla o vista.

INSERT: Permite agregar nuevos registros a una tabla.

UPDATE: Permite modificar registros existentes en una tabla.

DELETE: Permite eliminar registros de una tabla.

EXECUTE: Permite ejecutar un procedimiento almacenado o función.

ALL PRIVILEGES: Permite tener todos los privilegios disponibles sobre un objeto.

Asignación de Roles y Privilegios

La asignación de roles y privilegios se realiza mediante sentencias SQL en la mayoría de los DBMS. Los administradores del sistema son responsables de asignar roles a los usuarios y de conceder los privilegios adecuados a cada rol para que puedan realizar sus tareas de manera eficiente y segura.

Beneficios de Roles y Privilegios

El uso adecuado de roles y privilegios ofrece varios beneficios:

Seguridad: La asignación de privilegios específicos a través de roles garantiza que los usuarios solo tengan los permisos necesarios para realizar sus tareas y no tengan acceso a información o acciones no autorizadas.

Flexibilidad: Los roles permiten gestionar los permisos de un grupo de usuarios de manera más sencilla. Cuando se cambian los privilegios para un rol, estos cambios se aplican automáticamente a todos los usuarios que pertenecen a ese rol.

Facilidad de administración: Los roles simplifican la administración de usuarios y privilegios, ya que los cambios pueden realizarse a nivel de rol en lugar de en cada usuario individual.

Segregación de funciones: Los roles pueden ayudar a garantizar una segregación adecuada de funciones y responsabilidades dentro de la organización, evitando posibles conflictos de intereses.

Resumen

Los roles y privilegios son herramientas esenciales en la administración de bases de datos para garantizar la seguridad y el control de acceso adecuado. Los roles permiten agrupar a los usuarios según sus funciones o responsabilidades, mientras que los privilegios definen los derechos y permisos que tienen los usuarios sobre los objetos de la base de datos. Al utilizar roles y privilegios de manera efectiva, es posible garantizar la integridad y seguridad de la información almacenada en la base de datos, facilitar la administración de usuarios y asegurar una segregación adecuada de funciones dentro de la organización.

Protección contra Amenazas y Ataques

La protección contra amenazas y ataques es un aspecto crítico en la seguridad de bases de datos y sistemas de información. En el entorno actual, donde los datos son cada vez más valiosos y las amenazas cibernéticas son más sofisticadas, es esencial implementar medidas de seguridad sólidas para proteger la información y garantizar la continuidad del negocio. La protección contra amenazas y ataques implica identificar y mitigar riesgos potenciales, así como detectar y responder adecuadamente a incidentes de seguridad.

Amenazas y Ataques Comunes

Antes de implementar medidas de protección, es importante comprender las amenazas y ataques comunes que pueden afectar las bases de datos:

Accesos no autorizados: Intentos de acceder a la base de datos sin tener los permisos adecuados, ya sea a través de vulnerabilidades en el sistema o mediante técnicas de ingeniería social.

Inyección de código: Ataques que intentan insertar código malicioso en las consultas de la base de datos, como SQL injection o NoSQL injection.

Ataques de denegación de servicio (DoS): Intentos de saturar la base de datos con solicitudes para que no pueda atender las peticiones legítimas.

Malware y ransomware: Infección de la base de datos con software malicioso que puede dañar, robar o cifrar datos para exigir un rescate.

Phishing: Engaños que buscan obtener información confidencial, como contraseñas o datos de acceso a la base de datos.

Medidas de Protección

Para proteger las bases de datos contra amenazas y ataques, es necesario implementar medidas de seguridad efectivas:

Actualizaciones y parches: Mantener el software de la base de datos y el sistema operativo actualizado con los últimos parches de seguridad.

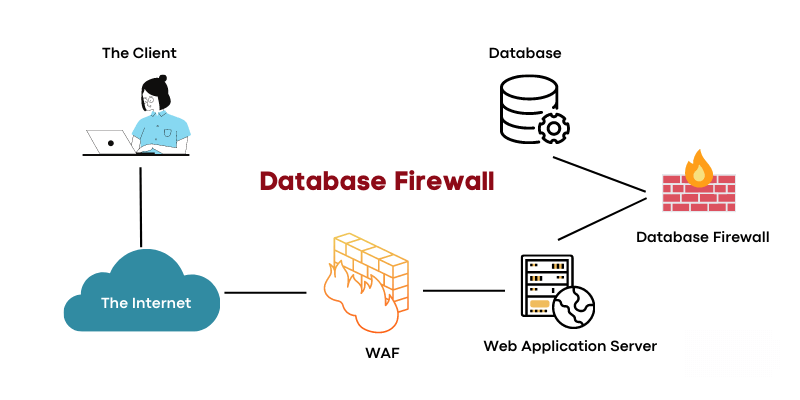

Firewalls: Utilizar firewalls para proteger la red y evitar accesos no autorizados.

Encriptación: Aplicar encriptación para proteger los datos almacenados y en tránsito.

Control de acceso: Configurar privilegios y roles adecuados para garantizar que solo los usuarios autorizados puedan acceder a la información y realizar operaciones.

Monitoreo y auditoría: Implementar sistemas de monitoreo y auditoría para detectar actividades sospechosas o inusuales.

Respaldos regulares: Realizar copias de seguridad periódicas para poder restaurar los datos en caso de un ataque o pérdida de información.

Respuesta a Incidentes de Seguridad

A pesar de todas las medidas de protección, es posible que se produzcan incidentes de seguridad. Por lo tanto, es esencial contar con un plan de respuesta a incidentes que incluya:

Detección temprana: Identificar y analizar rápidamente actividades sospechosas o anómalas.

Contención: Tomar medidas para evitar que el incidente se propague o cause más daño.

Investigación: Analizar la causa raíz del incidente y tomar acciones correctivas.

Recuperación: Restaurar los datos y sistemas afectados a un estado seguro y funcional.

Mejora continua: Analizar el incidente y aprender de él para fortalecer las medidas de seguridad y prevenir futuros ataques.

Resumen

La protección contra amenazas y ataques es un aspecto crítico en la seguridad de bases de datos. Identificar y mitigar los riesgos potenciales, así como detectar y responder adecuadamente a incidentes de seguridad, son tareas fundamentales para proteger la información y garantizar la continuidad del negocio. Implementar medidas de seguridad sólidas, como actualizaciones y parches, encriptación, control de acceso y monitoreo, es esencial para proteger las bases de datos contra las amenazas y ataques cibernéticos cada vez más sofisticados. Asimismo, contar con un plan de respuesta a incidentes permite una recuperación rápida y efectiva en caso de un ataque. En resumen, la protección contra amenazas y ataques es un proceso continuo que requiere atención constante y la adopción de las mejores prácticas de seguridad para proteger la información y los sistemas de manera efectiva.

Auditoría y Registro de Actividades

La auditoría y el registro de actividades son prácticas esenciales en la administración de bases de datos para garantizar la seguridad, integridad y cumplimiento normativo. La auditoría implica supervisar y evaluar las actividades realizadas en la base de datos, mientras que el registro de actividades registra todas las acciones que se llevan a cabo, proporcionando un historial detallado de eventos. Ambos procesos permiten detectar posibles problemas de seguridad, identificar comportamientos sospechosos y rastrear cambios en los datos y el sistema.

¿Qué es la Auditoría de Bases de Datos?

La auditoría de bases de datos consiste en el seguimiento y revisión sistemática de las actividades realizadas por los usuarios y el sistema en la base de datos. El objetivo principal es asegurar que las operaciones se lleven a cabo de acuerdo con las políticas y regulaciones establecidas. La auditoría ayuda a identificar actividades no autorizadas o inusuales, detectar posibles vulnerabilidades y asegurar la integridad de los datos almacenados.

Importancia del Registro de Actividades

El registro de actividades, también conocido como registro de auditoría o registro de eventos, es una función crítica que documenta todas las operaciones realizadas en la base de datos. Cada acción que realiza un usuario o el sistema, como consultar, modificar o eliminar datos, se registra en un archivo de registro. Esto proporciona una trazabilidad completa de las actividades y permite una investigación detallada en caso de incidentes de seguridad o violaciones de acceso.

Qué se Debe Registrar

Los elementos que se deben registrar en el archivo de registro de actividades incluyen, pero no se limitan a:

Inicio y cierre de sesión: Registro de inicios y cierres de sesión de usuarios en la base de datos.

Acceso a datos: Registro de consultas de lectura y escritura realizadas en las tablas y vistas.

Creación y eliminación de objetos: Registro de la creación o eliminación de tablas, índices, procedimientos almacenados, etc.

Cambios de esquema: Registro de modificaciones en la estructura de la base de datos, como cambios en columnas o restricciones.

Errores y excepciones: Registro de eventos de error o excepciones ocurridos durante la ejecución de operaciones.

Beneficios de la Auditoría y Registro de Actividades

La auditoría y el registro de actividades brindan varios beneficios para la administración de bases de datos:

Seguridad: La auditoría permite identificar y mitigar posibles amenazas de seguridad y detectar comportamientos sospechosos.

Conformidad: El registro de actividades ayuda a cumplir con los requisitos normativos y regulaciones que exigen un seguimiento detallado de las operaciones en la base de datos.

Trazabilidad: El registro permite rastrear cambios en los datos y el sistema, lo que facilita la investigación en caso de incidentes o problemas.

Mejora del rendimiento: La auditoría y el registro de actividades también pueden proporcionar información valiosa para optimizar el rendimiento de la base de datos y las aplicaciones.

Resumen

La auditoría y el registro de actividades son prácticas esenciales en la administración de bases de datos para garantizar la seguridad, integridad y cumplimiento normativo. La auditoría permite evaluar y supervisar las actividades realizadas en la base de datos, identificando posibles problemas de seguridad y vulnerabilidades. Por su parte, el registro de actividades proporciona un historial detallado de todas las operaciones realizadas, lo que permite una trazabilidad completa y facilita la investigación en caso de incidentes o violaciones de acceso. Ambas prácticas contribuyen a mejorar la seguridad, el rendimiento y la conformidad de la base de datos, brindando tranquilidad y confianza en la gestión de la información almacenada.